La lista de verificación definitiva del centro de llamadas

¡Optimiza la configuración de tu centro de llamadas con nuestra lista de verificación definitiva! Aprende sobre objetivos, herramientas, incorporación y consejo...

Una lista de verificación integral de seguridad del centro de llamadas para ayudarte a proteger los datos de los clientes, prevenir brechas de seguridad y garantizar el cumplimiento de los estándares de seguridad.

¿Estás seguro de que tu centro de llamadas es seguro? Si no es así, revisa esta lista de verificación de seguridad del centro de llamadas.

Discutiremos las medidas de seguridad más importantes que necesitas tomar para proteger tu negocio. Cubriremos todo, desde la protección de contraseñas hasta la encriptación de datos. Siguiendo nuestros consejos, puedes estar seguro de que tu centro de llamadas estará protegido de hackers y otras amenazas externas.

Un centro de llamadas es una parte crítica de cualquier negocio. Es la línea vital que te conecta con tus clientes. Y, como cualquier otro activo importante, necesita ser protegido.

Por eso hemos preparado esta lista de verificación de seguridad del centro de llamadas. Te ayudará a identificar cualquier punto débil en la seguridad de tu centro de contacto, así como proporcionar consejos de seguridad del centro de llamadas sobre cómo solucionarlos.

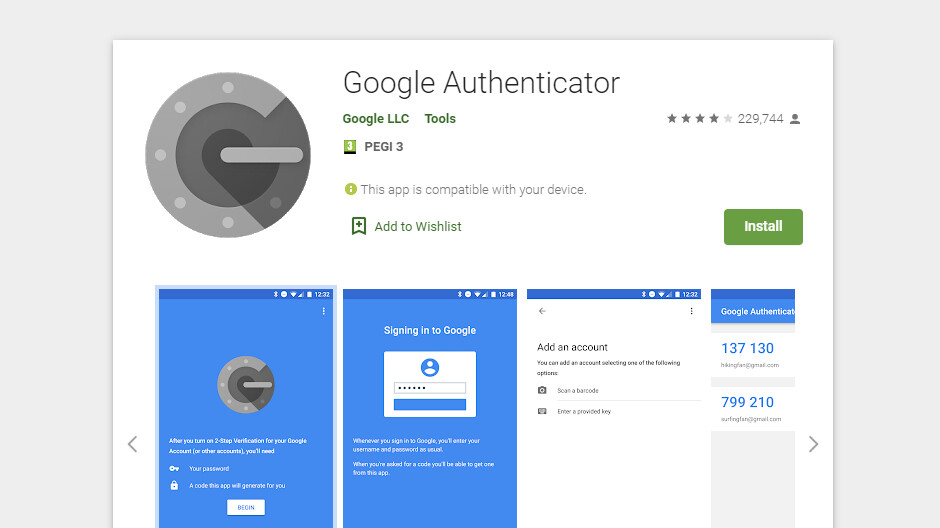

Las medidas sólidas de control de acceso son esenciales para cualquier centro de llamadas. Te ayudan a prevenir el acceso no autorizado a tu sistema y datos. La autenticación multifactor, el inicio de sesión único y el control de acceso basado en roles son todas excelentes opciones a considerar.

La autenticación multifactor añade una capa adicional de seguridad. Esto hace que sea más difícil para los hackers obtener acceso a tu sistema.

Un sistema de autenticación multifactor requiere que los usuarios proporcionen más de una pieza de evidencia para confirmar su identidad. El inicio de sesión único permite a los usuarios iniciar sesión con un conjunto de credenciales en lugar de múltiples conjuntos. El control de acceso basado en roles restringe a los usuarios solo a las áreas y datos que necesitan acceder.

Los representantes de servicio al cliente tienen acceso a datos sensibles de los clientes. Por eso es importante limitar los niveles de acceso a sus privilegios.

Te ayuda a prevenir el acceso no autorizado a datos sensibles de los clientes y evitar que se filtren fuera de la empresa.

Restringe el acceso a ciertas áreas del centro de llamadas. Limita la cantidad de tiempo que un agente puede pasar en cada área. Monitorea la actividad del agente e identifica cualquier comportamiento sospechoso.

Insistir en cambios regulares de contraseña es una medida de seguridad elemental.

Cambiar contraseñas regularmente ayuda a prevenir el acceso no autorizado a tu sistema. También ayuda a proteger tus datos en caso de que una contraseña se filtre o sea robada.

Puedes usar una herramienta de gestión de contraseñas que generará y almacenará contraseñas para ti. También puedes establecer tu propio cronograma de rotación de contraseñas. Por ejemplo, podrías requerir que los usuarios cambien sus contraseñas cada 30 días. También deben cambiar las contraseñas predeterminadas inmediatamente.

¿Con qué frecuencia deben cambiarse las contraseñas? La mayoría de los expertos recomiendan cambiarlas cada 3 a 6 meses. Sin embargo, si tienes mucha información sensible, es posible que necesites cambiar tu contraseña con más frecuencia.

En caso de una brecha de seguridad, no querrías estar sin acceso a tus registros o direcciones IP .

Acceder al historial de registros y direcciones IP te ayuda a rastrear la fuente de un problema y evitar que vuelva a suceder.

Usa un servicio seguro basado en la nube que almacene registros y direcciones IP. Esto te permitirá acceder a ellos desde cualquier lugar y mantenerlos almacenados correctamente. También puedes usar una solución local, pero generalmente son más costosas.

Una de las formas más comunes en que el malware llega a una computadora es a través de programas que se instalan sin el conocimiento del usuario.

Te permite prevenir el acceso no autorizado a tu sistema y datos, y protege a tu empresa de responsabilidad si se instala un programa que contiene malware.

Como gerente del centro de llamadas, debes establecer reglas estrictas para instalar programas en computadoras de la empresa. Los empleados solo deben poder instalar programas que sean necesarios para sus funciones laborales. Todos los demás programas deben estar prohibidos.

Además, todos los programas deben ser instalados por el departamento de TI para asegurar que solo se instalen programas autorizados en computadoras de la empresa. También usa una lista blanca de aplicaciones, permitiéndote especificar qué aplicaciones se pueden instalar en tu sistema, y una lista negra, definiendo las que están bloqueadas.

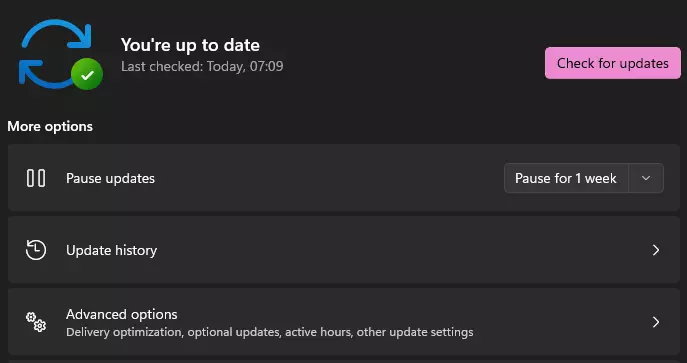

Una de las mejores formas de prevenir brechas de seguridad es mantener todos los sistemas actualizados.

Las actualizaciones regulares te ayudan a cerrar cualquier brecha de seguridad que pueda existir. También ayuda a proteger tu sistema de nuevas amenazas de seguridad que pueden haber surgido desde la última actualización.

Usa actualizaciones automáticas o puedes actualizar tu sistema manualmente. En ese caso, es vital no olvidar hacerlo regularmente – presta gran atención a esto.

Revisar regularmente tus reglas de red es una parte importante de mantener tu centro de llamadas seguro.

Te ayuda a identificar cualquier riesgo de seguridad potencial y tomar medidas para mitigarlo.

Realiza una auditoría de seguridad de tu red regularmente. Esto debe incluir una revisión de tus reglas de firewall, listas de control de acceso y otras configuraciones de seguridad.

Todos los empleados del centro de llamadas deben recibir capacitación sobre políticas de seguridad y cumplimiento normativo.

Ayuda a asegurar que todos los empleados sean conscientes de los riesgos de seguridad y sepan cómo protegerse a sí mismos y a la empresa.

Crea un programa de capacitación que cubra todos los temas relevantes de seguridad y cumplimiento normativo. Esto debe incluir información sobre cómo identificar e informar amenazas de seguridad, así como qué hacer en caso de una brecha.

La gamificación es una excelente manera de alentar a los empleados a aprender sobre seguridad y cumplimiento normativo.

Ayuda a mantener a los empleados comprometidos y motivados para aprender sobre las mejores prácticas de seguridad.

LiveAgent ofrece características de gamificación que se pueden usar para alentar a los empleados a aprender sobre seguridad. Esto incluye insignias, tablas de clasificación y recompensas por completar módulos de capacitación.

Una base de conocimientos es un recurso valioso para los empleados del centro de llamadas. Debe mantenerse segura para prevenir el acceso no autorizado.

Ayuda a proteger información sensible y asegura que solo los empleados autorizados tengan acceso a ella.

Usa controles de acceso para restringir quién puede ver y editar la base de conocimientos. Revisa regularmente el contenido para asegurar que esté actualizado y sea preciso.

Si tu centro de llamadas maneja transacciones con tarjeta de crédito, necesitas asegurar que los datos de los titulares de tarjetas estén protegidos.

Ayuda a prevenir fraude y protege la información financiera de tus clientes.

Cumple con los requisitos de PCI DSS (Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago). Esto incluye encriptar datos de titulares de tarjetas, usar sistemas de procesamiento de pagos seguros y probar regularmente tus medidas de seguridad.

Mantener tu software de centro de llamadas actualizado con las últimas medidas de seguridad es vital.

El software del centro de llamadas debe cumplir con las últimas medidas de seguridad para proteger los datos de tu centro de llamadas.

Cuando estés seleccionando el software del centro de llamadas , verifica con el proveedor de software si tienen alguna certificación de cumplimiento. La seguridad de datos debe ser una prioridad principal para la empresa.

Pregunta a expertos de la industria si recomiendan este software para centros de llamadas y lee reseñas en línea para ver si otros profesionales del centro de llamadas han tenido buenas experiencias con él. Alternativamente, siempre puedes contactar a un consultor de seguridad del centro de llamadas para obtener su opinión sobre la mejor manera de verificar el cumplimiento.

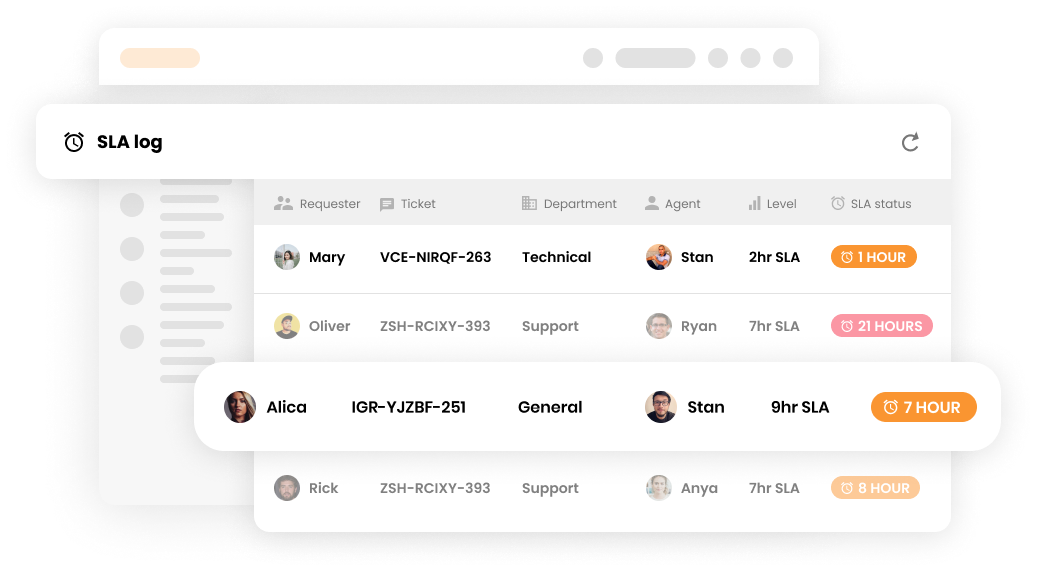

Las alertas en tiempo real te ayudarán a detectar e investigar actividad sospechosa rápidamente y prevenir filtraciones de datos.

Al ser alertado inmediatamente sobre cualquier acceso no autorizado, puedes tomar medidas para prevenir que ocurra una brecha.

Verifica con tu proveedor de software del centro de llamadas para ver si ofrecen características de seguridad que incluyan notificaciones sobre acceso no autorizado. También puedes configurar un sistema de notificación separado usando una herramienta como IFTTT para este propósito, o hacer que tu equipo de TI configure alertas para notificarte sobre cualquier acceso no autorizado.

El error humano es una de las principales causas de brechas de datos. Al automatizar tantos procesos de tu centro de llamadas como sea posible, puedes ayudar a eliminar riesgos de seguridad potenciales.

Al automatizar tareas del centro de llamadas , aumentas las posibilidades de que se completen correctamente y de forma segura. También ayuda a liberar el tiempo de tus empleados para que puedan enfocarse en otras tareas para mejorar la eficiencia de tu centro de llamadas.

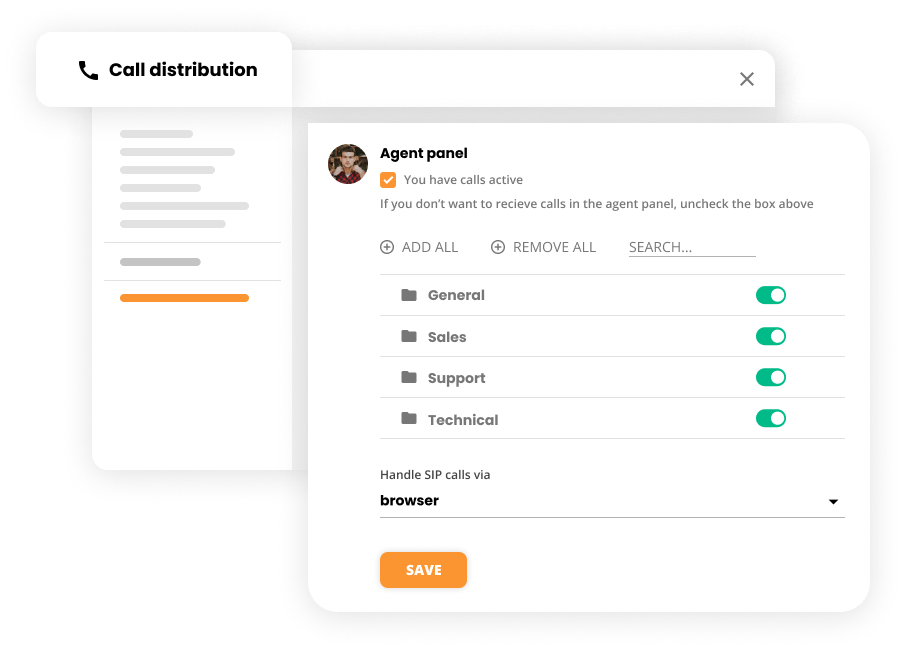

Determina qué tareas tus agentes del centro de contacto necesitan pasar más tiempo y si pueden ser automatizadas. Algunas tareas, como el servicio al cliente o las ventas, no pueden ser automatizadas completamente. Sin embargo, aún puedes usar automatización para partes del proceso, como seguimientos o programación de citas.

Por ejemplo, en LiveAgent, puedes automatizar enrutamiento de llamadas por prioridad o hacer uso de devolución de llamada automática . Además, puedes configurar reglas de automatización en el help desk para transferir tickets a departamentos específicos, agregar etiquetas, marcar tickets como spam o resolverlos.

Hay muchos marcos de seguridad aceptados como ISO 27001, NIST 800-53 y COBIT.

Te permite seguir un conjunto de directrices de seguridad que ya han sido probadas y comprobadas. Esto también facilita que otros negocios entiendan tu postura de seguridad y que los auditores evalúen tu cumplimiento.

El primer paso es identificar qué marco es más relevante para tu negocio. Una vez que hayas hecho eso, puedes comenzar a mapear los controles de seguridad estrictos requeridos por el marco e implementarlos en tu centro de llamadas.

Si tu centro de llamadas proporciona servicios internacionales, entonces debes ser consciente de los diferentes estándares de datos y privacidad que existen en cada país, p. ej. GDPR .

Los estándares de datos y privacidad varían de país a país, por lo que es importante asegurar que cumplas con los estándares en los lugares donde operas para evitar sanciones.

La mejor manera de hacerlo es consultar con un abogado o especialista en cumplimiento normativo que esté familiarizado con los estándares de los países en los que operas. No debes confiar en consejos generales de internet, ya que los estándares pueden cambiar y la información que encuentres podría no estar actualizada.

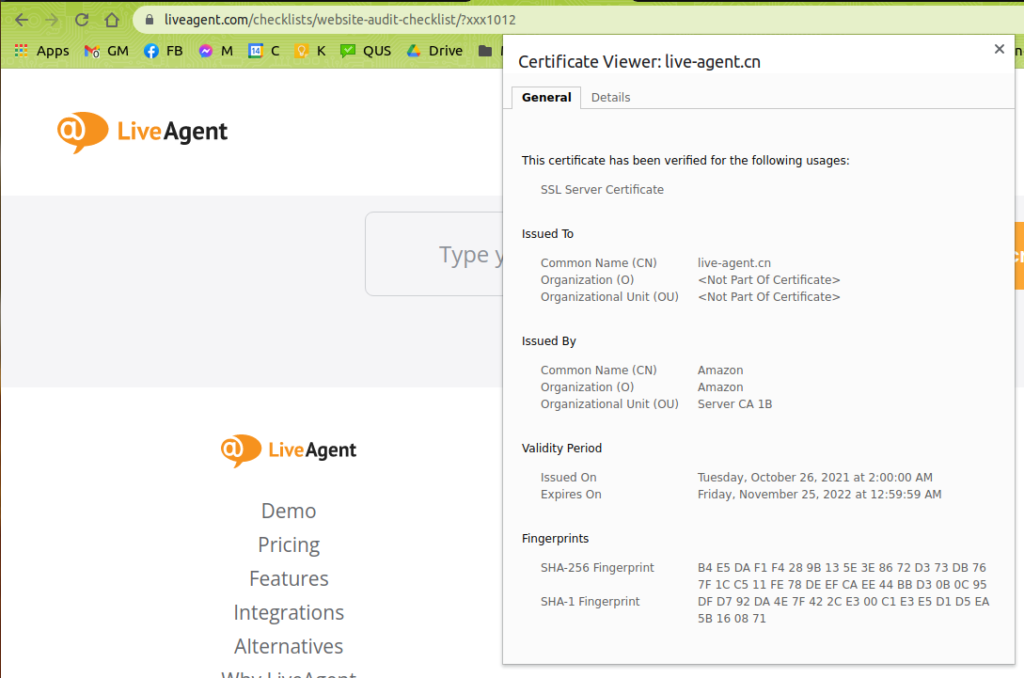

La encriptación de extremo a extremo es una medida de seguridad que encripta datos en la fuente (el remitente) y los desencripta solo en el destino (el receptor).

Hacerlo asegura que solo el remitente y el receptor puedan acceder a los datos, y previene que terceros intermedios los desencripten o lean.

Necesitarás elegir una solución de encriptación de extremo a extremo que sea compatible con tu software del centro de llamadas . Una vez que hayas elegido una, puedes comenzar a encriptar las llamadas realizadas a través de tu centro de llamadas.

Los hackers constantemente encuentran nuevas formas de explotar vulnerabilidades de seguridad en sistemas, y los centros de llamadas no son la excepción. De hecho, pueden ser aún más vulnerables que otros negocios debido a la naturaleza de su trabajo.

Una de las mayores amenazas para la seguridad del centro de llamadas es la fuga de datos. Esto puede suceder de varias maneras, como un empleado que accidentalmente envía información sensible a la persona equivocada, o hackers que obtienen acceso físico a sistemas y roban datos. Entonces, ¿cómo puedes proteger la empresa?

Educa a los empleados sobre la importancia de la seguridad y el manejo correcto de información sensible. Implementa políticas y procedimientos estrictos para manejar datos sensibles. Usa encriptación de datos para proteger información, tanto en tránsito como en reposo. Monitorea regularmente los sistemas para detectar signos de acceso no autorizado.

Otra gran amenaza para la seguridad del centro de llamadas son las redes no segmentadas, lo que significa que la que usa el centro de llamadas no está segregada del resto de la red de la empresa. Esto puede ser un problema porque una brecha de seguridad en otra parte de la red también puede afectar al centro de llamadas.

Por esta razón, es importante segmentar el centro de llamadas del resto de la red de la empresa mediante firewalls o redes privadas virtuales (VPNs).

También es importante tener políticas y procedimientos de seguridad en lugar que restrinjan el acceso a la red del centro de llamadas. Solo el personal autorizado debe tener acceso, y solo deben poder hacerlo desde ubicaciones aprobadas.

El phishing es un tipo de ataque cibernético que implica que los hackers envíen correos electrónicos o mensajes fraudulentos en un intento de engañar a las personas para que les den información sensible. Esto puede ser un problema para los centros de llamadas porque los empleados pueden ser engañados para dar a los hackers acceso al sistema.

Para ayudar a protegerse contra ataques de phishing, es importante educar a los empleados sobre cómo identificarlos. También es una buena idea implementar medidas de seguridad como autenticación de dos factores, que hace que sea más difícil para los hackers obtener acceso a los sistemas.

Los esquemas de ingeniería social se están volviendo cada vez más sofisticados, y los empleados del centro de llamadas a menudo son la primera línea de defensa contra tales ataques. Los hackers explotan esquemas de ingeniería social para engañar a los empleados para que divulguen información sensible o les den acceso al sistema.

La educación es la mejor manera de protegerse contra ataques de ingeniería social. Los empleados deben ser conscientes de señales de alerta como solicitudes inesperadas de información o llamadas de números desconocidos.

El ransomware y el malware son ambos tipos de software malicioso que pueden usarse para atacar centros de llamadas. El ransomware puede usarse para encriptar datos sensibles y exigir un rescate por la clave de desencriptación, mientras que el malware puede usarse para deshabilitar sistemas o robar datos.

Implementar medidas de seguridad como encriptación y copias de seguridad regulares puede ayudar a prevenir estos tipos de ataques. También es una buena idea tener una política de seguridad en lugar que requiera que los empleados reporten cualquier correo electrónico o mensaje sospechoso.

Aunque VoIP generalmente se considera más seguro que las líneas telefónicas tradicionales, todavía hay algunos riesgos asociados con él. Por ejemplo, si tu sistema VoIP no está configurado correctamente, es posible que los hackers puedan escuchar tus llamadas. Sin embargo, si estás utilizando encriptación de llamadas y software de centro de llamadas seguro que sea compatible con todas las regulaciones y estándares de seguridad, entonces no tienes nada de qué preocuparte.

La encriptación es un proceso mediante el cual los datos legibles se convierten en un formato ilegible. Esto asegura que solo las personas autorizadas puedan acceder a la información. La encriptación se utiliza a menudo junto con otras medidas de seguridad, como contraseñas o biometría, para asegurar aún más los datos. Siempre que las claves de encriptación se mantengan seguras, esta puede ser una forma extremadamente efectiva de asegurar los datos.

IVR es un tipo de sistema de llamadas automatizado que permite a los clientes interactuar con una empresa por teléfono ingresando sus respuestas a preguntas pregrabadas. Los sistemas IVR generalmente se consideran muy seguros, ya que no requieren interacción humana y todas las llamadas se graban típicamente.

Protege la información de tus clientes de ser accedida por personas no autorizadas. Además, puede ayudar a prevenir fraude y otros tipos de ciberdelitos. Mejorar la seguridad de tu centro de llamadas también puede ayudar a aumentar la satisfacción del cliente y construir confianza en tu marca.

Deben usar una conexión a internet segura (sin redes públicas) para proteger el acceso remoto, crear y gestionar contraseñas seguras, acceder a sus cuentas de trabajo solo desde dispositivos de confianza, y asegurarse de cerrar sesión completamente en sus cuentas cuando terminen de trabajar. Siguiendo estas simples medidas de seguridad, los agentes del centro de llamadas que trabajan desde casa pueden ayudar a proteger sus datos e información de trabajo.

¡Optimiza la configuración de tu centro de llamadas con nuestra lista de verificación definitiva! Aprende sobre objetivos, herramientas, incorporación y consejo...

Manténgase en cumplimiento con nuestra lista de verificación de cumplimiento del centro de llamadas. Conozca sobre seguridad de red, protección de datos, PCI DS...

¡Optimiza la calidad de las llamadas con nuestra lista de verificación de garantía de calidad! Mejora el servicio al cliente, aumenta la eficiencia y asegura ex...